Trong bối cảnh bảo mật dữ liệu ngày càng trở nên quan trọng, các thành phần phần cứng đóng vai trò thiết yếu trong việc bảo vệ hệ thống máy tính. Một trong số đó là chip TPM, đặc biệt là phiên bản TPM 2.0. Nếu bạn đang cân nhắc nâng cấp lên Windows 11, việc hiểu rõ về TPM 2.0 là điều cần thiết, bởi đây là một trong những yêu cầu hệ thống bắt buộc của phiên bản hệ điều hành mới này.

TPM là viết tắt của Trusted Platform Module, là một bộ vi xử lý mã hóa chuyên dụng được thiết kế để cung cấp các chức năng liên quan đến bảo mật dựa trên phần cứng. TPM không phải là một con chip thông thường như CPU hay GPU, mà là một chip bảo mật độc lập được hàn hoặc gắn trực tiếp lên bo mạch chủ của máy tính. Nó được phát triển bởi Trusted Computing Group (TCG), một liên minh công nghệ phi lợi nhuận.

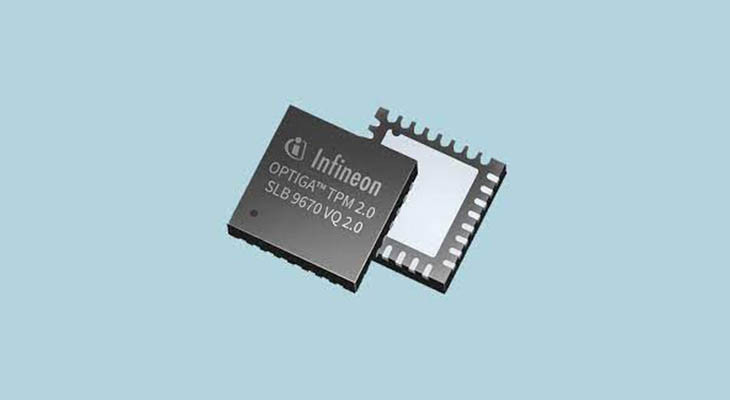

Chip bảo mật TPM 2.0 tích hợp trên bo mạch chủ máy tính

Chip bảo mật TPM 2.0 tích hợp trên bo mạch chủ máy tính

Chức năng cốt lõi của TPM là tạo, quản lý và lưu trữ các khóa mã hóa. Thay vì lưu trữ các khóa hoặc thông tin nhạy cảm (như mật khẩu, chứng chỉ số) trên ổ cứng nơi chúng dễ bị truy cập bởi phần mềm độc hại, TPM lưu trữ chúng trong môi trường phần cứng được bảo vệ. Điều này giúp tăng cường đáng kể khả năng chống lại các cuộc tấn công dựa trên phần mềm.

TPM 2.0 là phiên bản nâng cấp đáng kể so với TPM 1.2. Được ra mắt sau, TPM 2.0 sử dụng các thuật toán mã hóa mạnh mẽ hơn và linh hoạt hơn, bao gồm cả các hàm băm dựa trên RSA và ECC, cùng với khả năng hỗ trợ nhiều thuật toán mã hóa khác nhau. Sự linh hoạt và bảo mật cao hơn của TPM 2.0 là lý do tại sao Microsoft chọn phiên bản này làm yêu cầu tối thiểu cho Windows 11.

Xem Thêm Bài Viết:- Bí Quyết Cách Vẽ Anime Nữ Mặc Kimono Cực Chuẩn

- Khám phá cách vẽ mặt nạ lớp 8 cực kỳ sáng tạo

- Đại học Kỹ thuật Công nghiệp: Thông tin tuyển sinh mới nhất

- Khám Phá Vở Bài Tập Mỹ Thuật Lớp 2 Sáng Tạo

- Màu sắc hợp tuổi Quý Mùi 2025 mang lại may mắn

Hình ảnh minh họa chip bảo mật TPM 2.0 trên bo mạch chủ

Hình ảnh minh họa chip bảo mật TPM 2.0 trên bo mạch chủ

Chức năng chính của Chip TPM 2.0

Chip TPM 2.0 đóng vai trò trung tâm trong kiến trúc bảo mật hiện đại của máy tính thông qua nhiều chức năng quan trọng:

- Mã hóa dữ liệu và khóa bảo mật: TPM tạo và quản lý các khóa mã hóa được sử dụng bởi các tính năng bảo mật cấp hệ thống như BitLocker Drive Encryption của Windows. Khi BitLocker được kích hoạt, TPM có thể niêm phong khóa giải mã, đảm bảo dữ liệu chỉ có thể được truy cập khi hệ thống khởi động ở trạng thái an toàn. Điều này bảo vệ dữ liệu khỏi bị đánh cắp ngay cả khi ổ cứng bị tháo ra và gắn vào máy khác.

- Xác thực hệ thống (Secure Boot): TPM phối hợp với tính năng Secure Boot (Khởi động an toàn) của UEFI (giao diện firmware kế thừa BIOS). Secure Boot đảm bảo rằng chỉ phần mềm đã được nhà sản xuất thiết bị gốc (OEM), Microsoft hoặc nhà cung cấp firmware tin cậy ký xác nhận mới được phép khởi động. TPM có thể lưu trữ các giá trị băm (hash) của các thành phần khởi động hệ thống, kiểm tra chúng mỗi khi máy khởi động để phát hiện và ngăn chặn các rootkit hoặc phần mềm độc hại cố gắng sửa đổi quá trình khởi động.

- Hỗ trợ xác thực người dùng: TPM có thể hoạt động cùng với các tính năng xác thực như Windows Hello (vân tay, nhận diện khuôn mặt, mã PIN). Thông tin sinh trắc học hoặc mã PIN không được lưu trữ trực tiếp mà được liên kết với các khóa bảo mật trong TPM, làm tăng độ an toàn.

- Bảo vệ chống tấn công: TPM giúp bảo vệ chống lại các cuộc tấn công dò tìm mật khẩu brute-force bằng cách giới hạn số lần thử sai. Nó cũng có thể báo cáo trạng thái bảo mật của hệ thống cho các dịch vụ đám mây hoặc quản trị viên mạng.

TPM 2.0 giúp tăng cường bảo mật và chống lại các mối đe dọa mạng

TPM 2.0 giúp tăng cường bảo mật và chống lại các mối đe dọa mạng

Tại sao Windows 11 lại cần TPM 2.0?

Microsoft đã đặt bảo mật làm ưu tiên hàng đầu khi phát triển Windows 11. Hệ điều hành này được thiết kế để hoạt động tốt nhất trên phần cứng hiện đại có tích hợp các tính năng bảo mật tiên tiến. TPM 2.0 chính là nền tảng cốt lõi để kích hoạt và hỗ trợ nhiều tính năng bảo mật quan trọng trong Windows 11, bao gồm:

- Secure Boot: Yêu cầu bắt buộc để đảm bảo hệ thống chỉ tải các trình điều khiển và hệ điều hành hợp lệ, ngăn chặn phần mềm độc hại can thiệp vào quá trình khởi động.

- BitLocker Drive Encryption: Mã hóa toàn bộ ổ đĩa để bảo vệ dữ liệu khỏi bị truy cập trái phép nếu thiết bị bị mất hoặc đánh cắp. TPM 2.0 giúp niêm phong và quản lý khóa mã hóa BitLocker một cách an toàn.

- Windows Hello: Cung cấp phương thức đăng nhập an toàn hơn bằng cách sử dụng dữ liệu sinh trắc học hoặc mã PIN liên kết với TPM.

- Virtualization-based Security (VBS) và Hypervisor-Protected Code Integrity (HVCI): Các công nghệ bảo mật nâng cao này sử dụng ảo hóa để cách ly các phần quan trọng của hệ điều hành và bộ nhớ khỏi phần còn lại của hệ thống, giúp bảo vệ chống lại các cuộc tấn công khai thác lỗ hổng. TPM 2.0 hỗ trợ các công nghệ này hoạt động hiệu quả.

Microsoft yêu cầu TPM 2.0 để đảm bảo rằng tất cả các thiết bị chạy Windows 11 đều có một mức độ bảo mật phần cứng cơ bản, từ đó giảm thiểu rủi ro an ninh mạng cho người dùng và doanh nghiệp trong môi trường kỹ thuật số ngày càng phức tạp.

Kết nối giữa TPM 2.0 và yêu cầu hệ thống của Windows 11

Kết nối giữa TPM 2.0 và yêu cầu hệ thống của Windows 11

Hướng dẫn cách kiểm tra và bật TPM 2.0 trên máy tính

Trước khi nâng cấp lên Windows 11 hoặc nếu gặp thông báo yêu cầu TPM 2.0, bạn cần kiểm tra xem máy tính của mình có hỗ trợ và đã bật TPM 2.0 chưa.

Bước 1: Kiểm tra trạng thái TPM trong Windows

Cách đơn giản nhất là sử dụng công cụ tích hợp của Windows:

- Nhấn tổ hợp phím

Windows + Rđể mở hộp thoại Run. - Nhập

tpm.mscvà nhấn Enter hoặc OK. - Cửa sổ “TPM Management on Local Computer” sẽ hiện ra.

- Nếu TPM đã được kích hoạt, bạn sẽ thấy thông tin về nhà sản xuất, phiên bản TPM (cần là 2.0) và trạng thái “The TPM is ready for use”.

- Nếu hiển thị thông báo “Compatible TPM cannot be found” hoặc TPM bị vô hiệu hóa, bạn cần vào BIOS/UEFI để kiểm tra và kích hoạt.

Bước 2: Kích hoạt TPM 2.0 trong BIOS/UEFI

Nếu TPM chưa được bật, bạn cần truy cập vào cài đặt firmware của hệ thống (BIOS hoặc UEFI). Các bước cụ thể có thể khác nhau tùy thuộc vào nhà sản xuất bo mạch chủ hoặc laptop của bạn.

- Khởi động lại máy tính. Ngay khi máy bắt đầu khởi động, nhấn phím nóng để vào cài đặt BIOS/UEFI. Phím này thường là

Del,F2,F10,F12hoặcEsc. Hãy kiểm tra màn hình khởi động hoặc tìm kiếm hướng dẫn cho model máy tính của bạn. - Sau khi vào giao diện BIOS/UEFI, sử dụng các phím mũi tên để điều hướng và phím Enter để chọn. Giao diện và vị trí cài đặt TPM có thể rất khác nhau.

- Tìm kiếm các mục liên quan đến “Security” (Bảo mật), “Advanced” (Nâng cao) hoặc “Boot” (Khởi động).

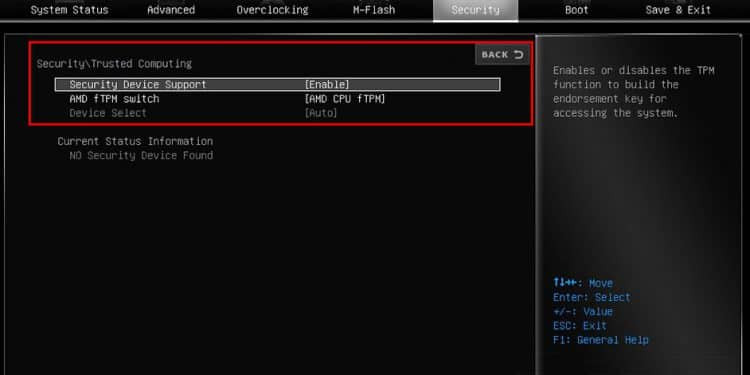

- Trong mục bảo mật hoặc nâng cao, tìm kiếm các tùy chọn có tên như “TPM State”, “TPM Support”, “Security Device”, “Trusted Computing”. Đối với CPU Intel, bạn có thể thấy “Intel PTT” (Platform Trust Technology). Đối với CPU AMD, có thể là “AMD fTPM” (firmware TPM).

- Chọn tùy chọn liên quan đến TPM và thay đổi trạng thái của nó từ “Disabled” (Vô hiệu hóa) sang “Enabled” (Kích hoạt) hoặc “PTT On” / “fTPM On”.

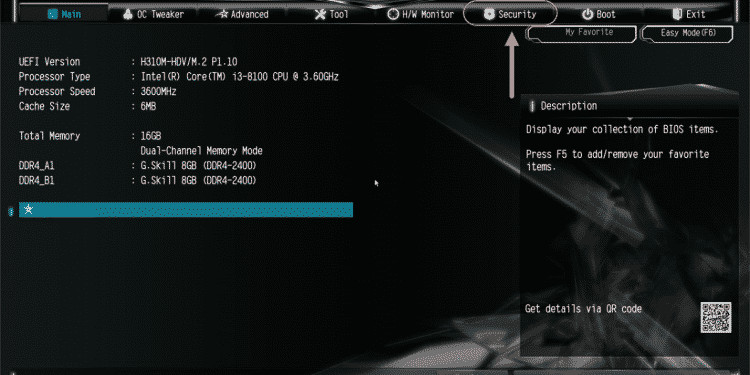

Chọn mục Security trong giao diện cài đặt BIOS để tìm tùy chọn TPM

Chọn mục Security trong giao diện cài đặt BIOS để tìm tùy chọn TPM

- Lưu ý tên tùy chọn TPM có thể khác nhau:

- ASRock: Security => Intel Platform Trust Technology (PTT)

- Gigabyte: Settings => Miscellaneous => Intel Platform Trust Technology (PTT)

- Asus: Advanced => Trusted Computing => TPM Support / TPM State

- MSI: Advanced => Trusted Computing => Security Device Support => TPM Device Selection (chọn PTT/fTPM)

Thay đổi trạng thái TPM hoặc PTT từ Disable sang Enable trong BIOS

Thay đổi trạng thái TPM hoặc PTT từ Disable sang Enable trong BIOS

- Sau khi thay đổi cài đặt, điều hướng đến mục “Exit” (Thoát).

- Chọn “Save Changes and Exit” (Lưu thay đổi và thoát). Xác nhận khi được hỏi.

- Máy tính sẽ khởi động lại. Sau khi vào Windows, lặp lại Bước 1 (

tpm.msc) để xác nhận TPM 2.0 đã được kích hoạt thành công.

Nếu sau khi kiểm tra và kích hoạt trong BIOS/UEFI mà Windows vẫn báo không tìm thấy TPM 2.0, có thể bo mạch chủ của bạn không hỗ trợ hoặc cần cập nhật firmware (BIOS/UEFI) lên phiên bản mới hơn.

Việc trang bị và kích hoạt TPM 2.0 không chỉ đáp ứng yêu cầu cài đặt Windows 11 mà còn là một bước quan trọng để tăng cường bảo mật tổng thể cho hệ thống máy tính của bạn trước các mối đe dọa an ninh mạng ngày càng gia tăng.